练习1首先是boot.S文件.setPROT_MODE_CSEG,0x8#内核代码段选择子.setPROT_MODE_DSEG,0x10#内核数据段选择子.setCR0_PE_ON,0x1#保护模式启用标志选择子(Selector)是x86...

-

-

如图所示,拿到了phpmyadmin的权限,且有更改数据库的权限首先搜索和日志相关的设置showvariableslike'%general%';可以看到,日志的生成是关闭的,同时文件也无法访问,那我们就需要修改日志的路径。首先就是要开启日...

-

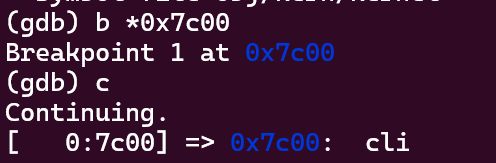

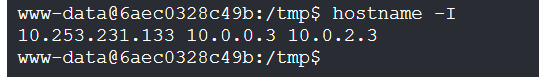

首先一个很简单的文件上传,连过滤都没有,直接就传木马上去拿到shell之后输入hostname-I查看本机所有的IP然后建立一个socks5的隧道代理之后扫描10.0.0.0/24发现除了本机之外还有一个10.0.0.4也是一个很简单的文件...

-

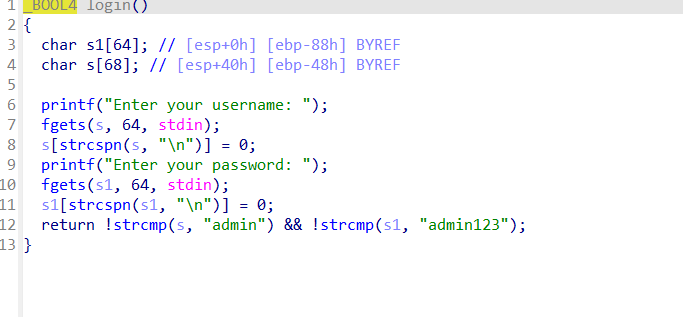

可以发现是要进行一个验证,用户名admin,密码admin123只需要在开头加就好了p.sendlineafter(b'Enteryourusername:',b'admin')p.sendlineafter(b'Enteryourpass...

-

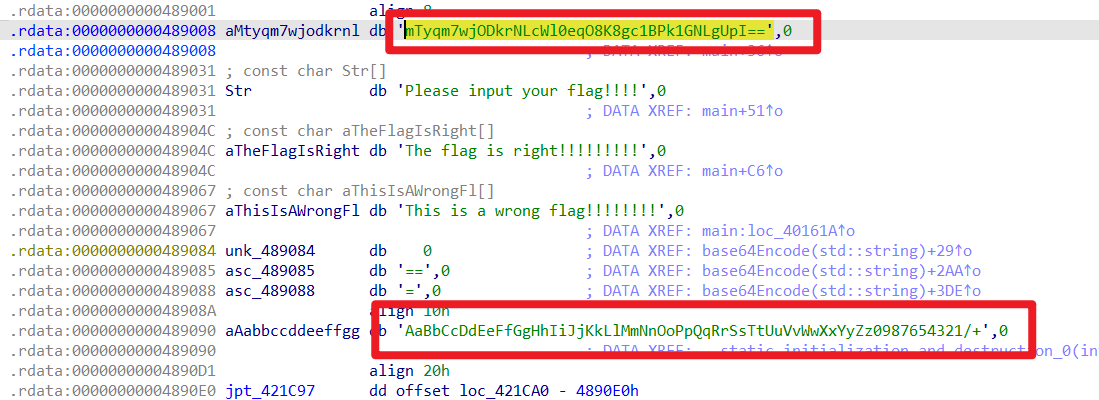

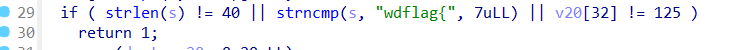

第一步是直接比较第二步是一个除2,按两下h转化成无符号就好整了第二个是一个很简单的异或第三个是一个很简单的base64,换表了最后一个看出来是一个非常简单的aesecb模式组合一下加个}就行了...

-

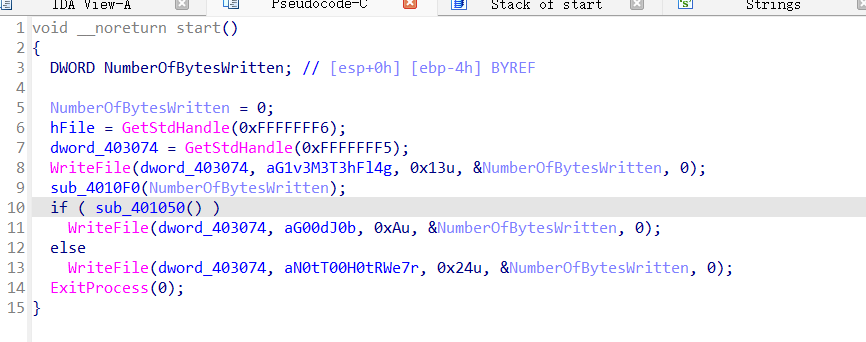

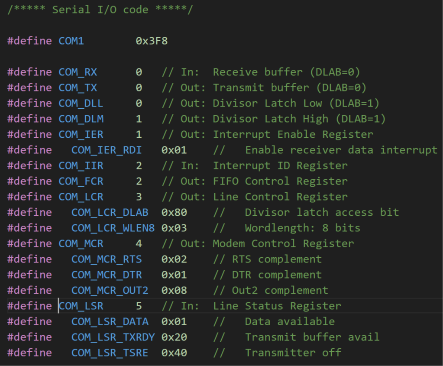

看到这题,代码特别陌生,不过一点点来看倒是还可以,以为其代码量很少获取当前数组长度v5复制到byte_403078里面这个看不懂怎么办?没关系,动调跑一下看看结果是什么就行了显然跑出来的是4第一个数异或4,之后每一个数异或上一个数最后跑出来...

-

首先扫目录,然后扫到备份文件然后找到describedssTest.php打开<?phperror_reporting(0);header('Content-type:text/html;charset=utf-8');$p8='3b...

-

阅读printftm.c打开printfmt.c一来是非常蒙的,啥也看不懂,不过可以锁定主要的函数逻辑在vprintfmt函数里面可以看到vprintfmt函数的参数voidvprintfmt(void(*putch)(int,void*)...

-

环境vm版本最好17.5以上版本为ubuntu22.04LTS直接对照以下运行#更新软件包列表sudoaptupdate#一键安装好gcc,git,binutils,python2,make等需要的软件包sudoaptinstall-ybi...