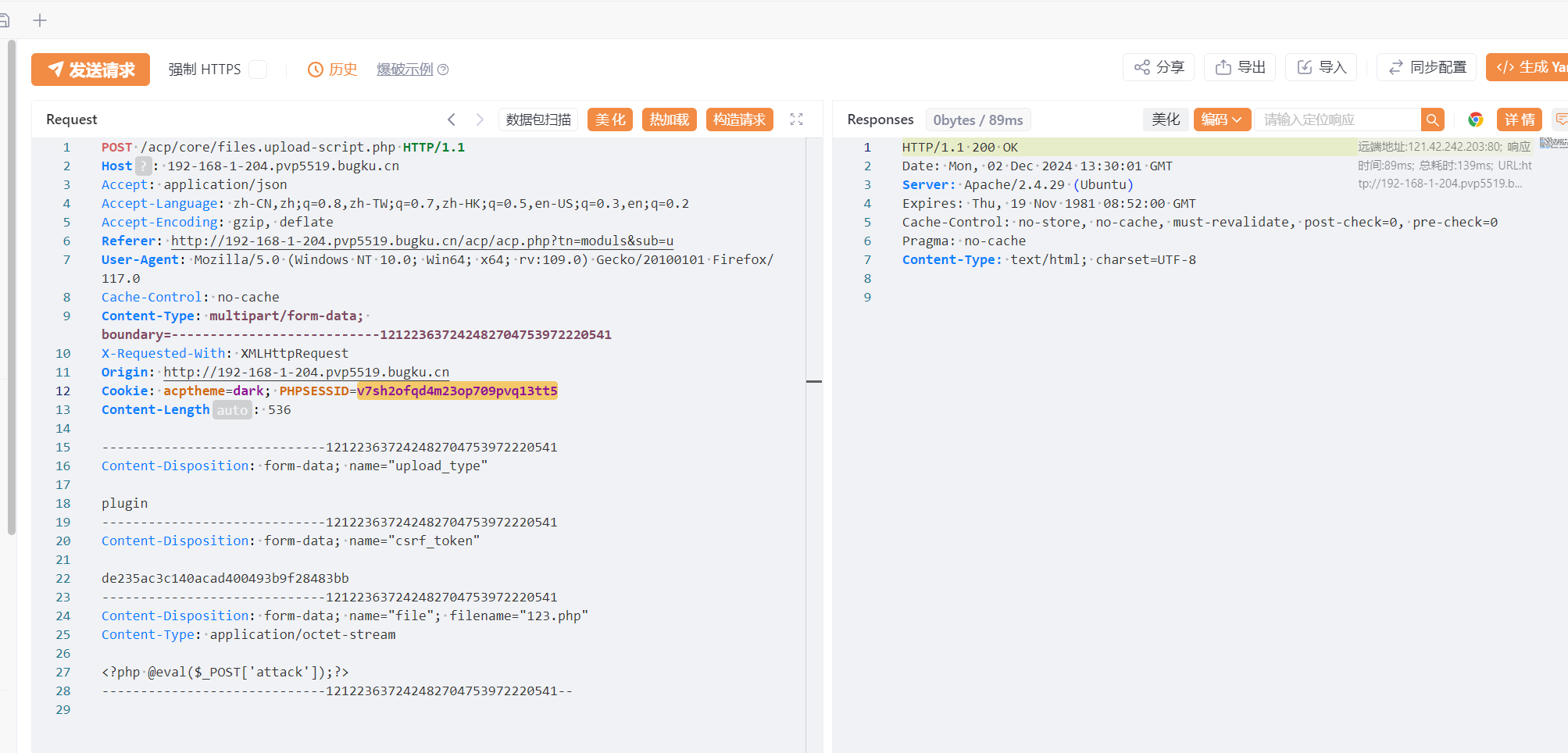

文件上传传🐎整个elf🐎来方便搞事连上哩进shell一眼看到find说不定可以提权,不过不管了,先试试能不能搭隧道打内网吧ok隧道也是搭起来了接下来扫一下就知道别的机器在哪里了很容易知道在172.11.0.4:3000部署了一个web在17...

-

-

在awd比赛中,经常会有很强的文件监控存在,上传上去一下子就没了,根本没法连接。对于较弱的防护,可以一直重复发包,然后再发一个cat/flag来达到得到flag的方法,但是对于比较强的防护来说,就没办法了,根本访问不了。那么有没有办法可以比...

-

如图所示,拿到了phpmyadmin的权限,且有更改数据库的权限首先搜索和日志相关的设置showvariableslike'%general%';可以看到,日志的生成是关闭的,同时文件也无法访问,那我们就需要修改日志的路径。首先就是要开启日...

-

首先扫目录,然后扫到备份文件然后找到describedssTest.php打开<?phperror_reporting(0);header('Content-type:text/html;charset=utf-8');$p8='3b...

-

靶机IP:192.168.174.128本机IP:192.168.15.181首先检查靶机大概的框架可以看到,其web框架是APS.NET,WEB服务器为IIS。文件上传漏洞注册一个账号进入http://192.168.148.221/us...

-

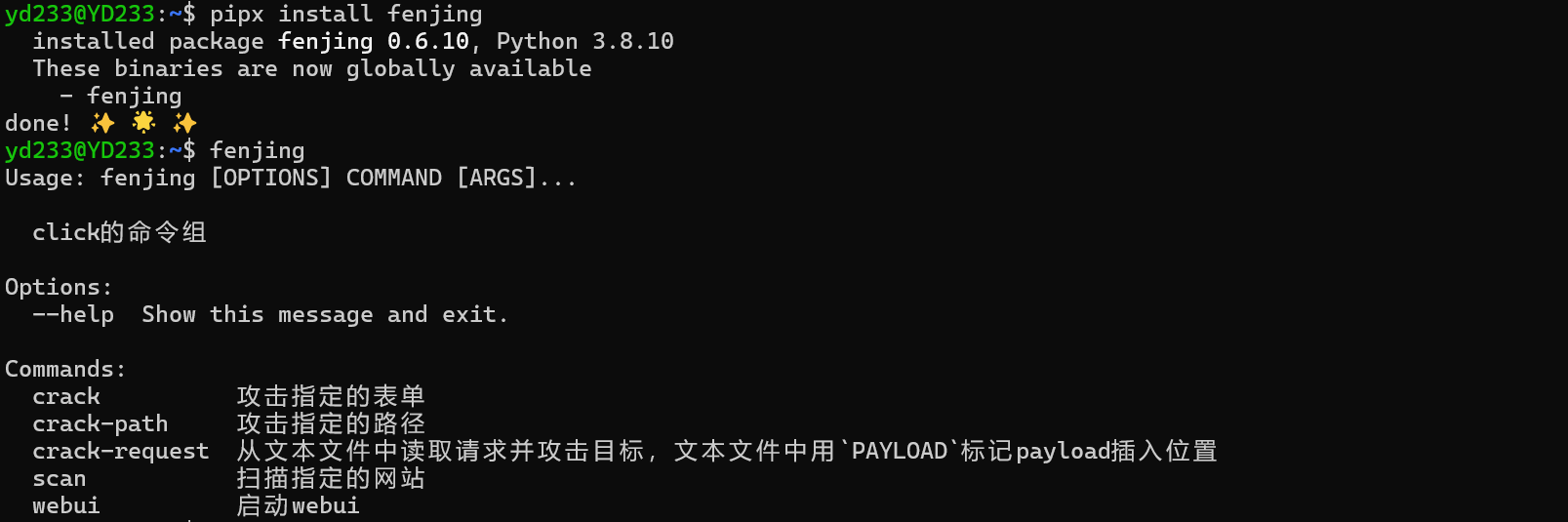

介绍焚靖是一个针对CTF比赛中JinjaSSTI绕过WAF的全自动脚本,可以自动攻击给定的网站或接口,省去手动测试接口,fuzz题目WAF的时间。主要特性集成了大部分CTF中的SSTIWAF绕过技巧全自动爆破API参数并攻击全自动分析网站的...

-

第一章:为了女神小芳!【配套课时:SQL注入攻击原理实战演练】题目Tips:通过sql注入拿到管理员密码!尤里正在追女神小芳,在得知小芳开了一家公司后,尤里通过whois查询发现了小芳公司网站学过一点黑客技术的他,想在女神面前炫炫技。于是他...

-

环境mysql类数据库apachesqllab做靶场部署了safedog作为WAF开始比较简单的通用waf在一般情况下不会随意拦截and,or,select,database之类的单词。为什么呢,首先是用户的文字和上传的图片中这些单词会不可...

-

一、关系型数据库MySql数据库,默认端口是:3306Oracle数据库,默认端口号为:1521SqlServer数据库,默认端口号为:1433DB2数据库,默认端口号为:5000PostgreSQL数据库,默认端口号为:5432国产的DM...

-

查询数据库查询所有数据库sqlmap-uhttp://sqli-labs/Less-1/?id=1--dbs查询当前网址的数据库sqlmap-uhttp://sqli-labs/Less-1/?id=1--current-db获取数据库中的...