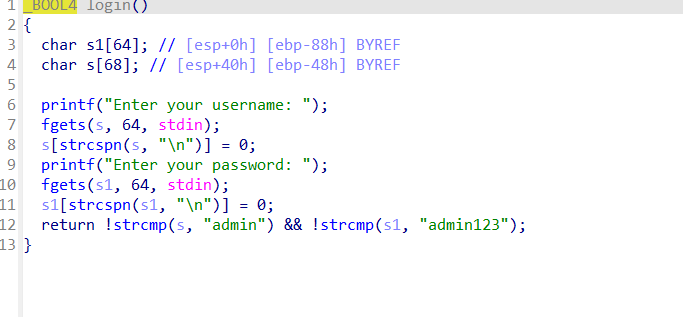

可以发现是要进行一个验证,用户名admin,密码admin123只需要在开头加就好了p.sendlineafter(b'Enteryourusername:',b'admin')p.sendlineafter(b'Enteryourpass...

-

-

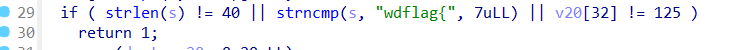

第一步是直接比较第二步是一个除2,按两下h转化成无符号就好整了第二个是一个很简单的异或第三个是一个很简单的base64,换表了最后一个看出来是一个非常简单的aesecb模式组合一下加个}就行了...

-

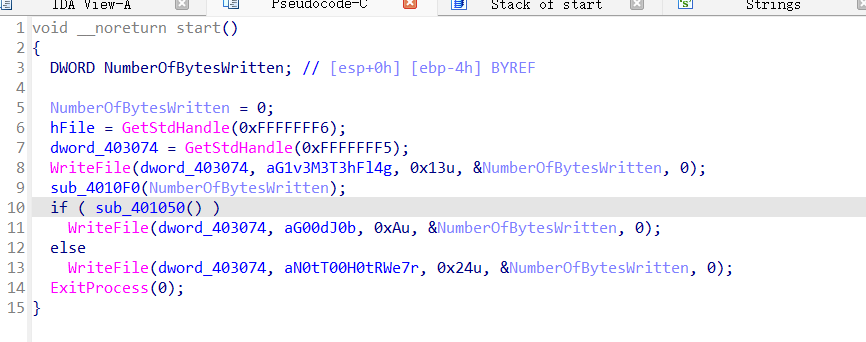

看到这题,代码特别陌生,不过一点点来看倒是还可以,以为其代码量很少获取当前数组长度v5复制到byte_403078里面这个看不懂怎么办?没关系,动调跑一下看看结果是什么就行了显然跑出来的是4第一个数异或4,之后每一个数异或上一个数最后跑出来...

-

首先扫目录,然后扫到备份文件然后找到describedssTest.php打开<?phperror_reporting(0);header('Content-type:text/html;charset=utf-8');$p8='3b...

-

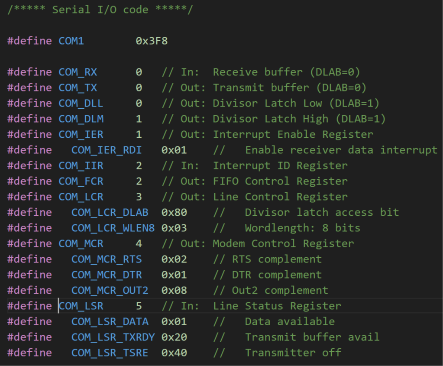

阅读printftm.c打开printfmt.c一来是非常蒙的,啥也看不懂,不过可以锁定主要的函数逻辑在vprintfmt函数里面可以看到vprintfmt函数的参数voidvprintfmt(void(*putch)(int,void*)...

-

环境vm版本最好17.5以上版本为ubuntu22.04LTS直接对照以下运行#更新软件包列表sudoaptupdate#一键安装好gcc,git,binutils,python2,make等需要的软件包sudoaptinstall-ybi...

-

靶机IP:192.168.174.128本机IP:192.168.15.181首先检查靶机大概的框架可以看到,其web框架是APS.NET,WEB服务器为IIS。文件上传漏洞注册一个账号进入http://192.168.148.221/us...

-

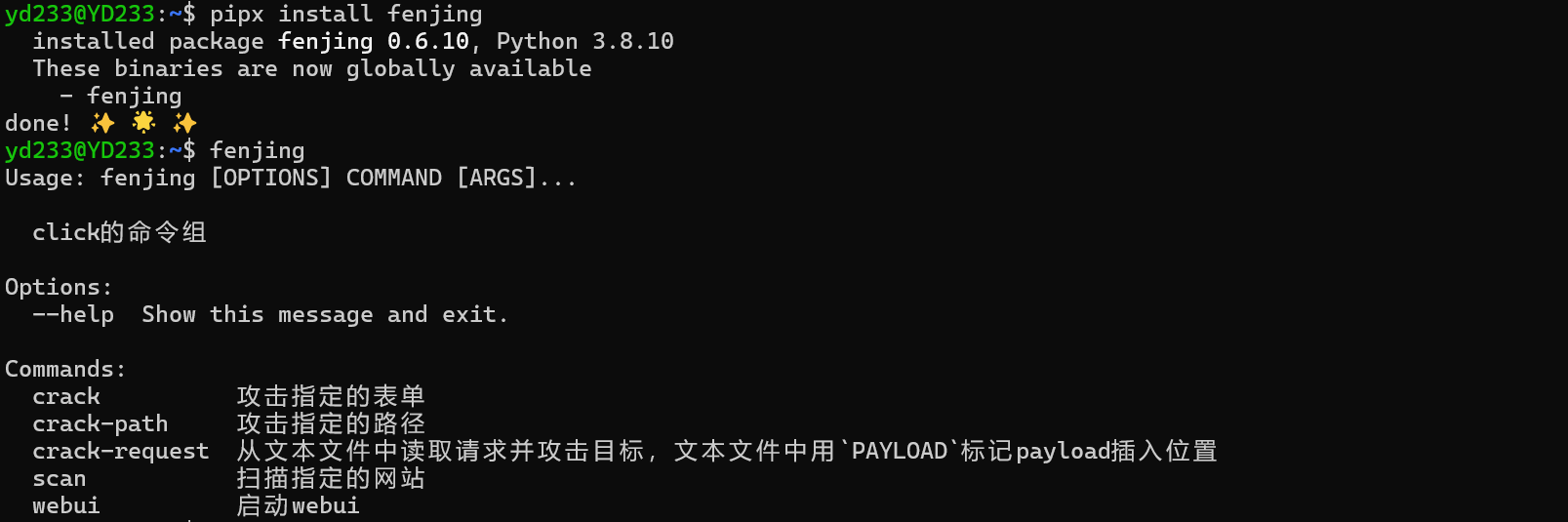

介绍焚靖是一个针对CTF比赛中JinjaSSTI绕过WAF的全自动脚本,可以自动攻击给定的网站或接口,省去手动测试接口,fuzz题目WAF的时间。主要特性集成了大部分CTF中的SSTIWAF绕过技巧全自动爆破API参数并攻击全自动分析网站的...